![Find Network Vulnerabilities with Nmap Scripts [Tutorial]](https://i.ytimg.com/vi/3U1pJ-eJrAU/hqdefault.jpg)

Content

En aquest article: Utilitzant Zenmap Utilitzant CommandSiteReferences

Esteu una mica preocupats perquè la vostra xarxa o la vostra empresa tingui forats de seguretat? Una xarxa està segura des del moment que ningú no pot entrar sense haver estat convidat. Aquest és un dels aspectes fonamentals de la seguretat de les xarxes. Per assegurar-vos, hi ha una eina gratuïta: Nmap (per a "Mapper de xarxa"). Aquesta eina revisa el vostre maquinari i la vostra connexió per detectar el que no passa. Així, fa una auditoria dels ports utilitzats o no, prova els tallafocs, etc. Els especialistes en seguretat de xarxa utilitzen aquesta eina diàriament, però podeu fer el mateix seguint les nostres recomanacions que comencen immediatament al pas 1.

etapes

Mètode 1 Utilitzant Zenmap

-

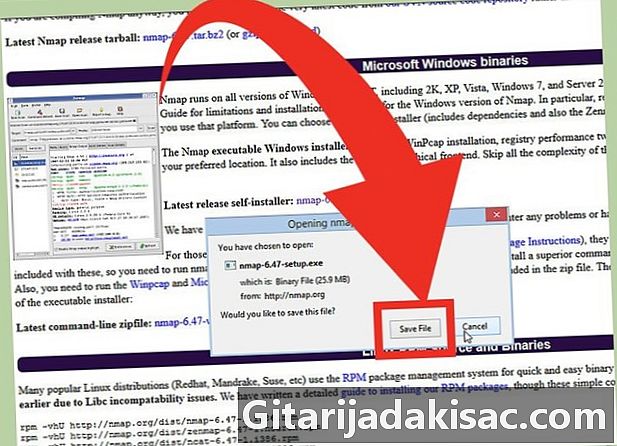

Baixeu l’instal·lador de Nmap. Està disponible gratuïtament al lloc web del desenvolupador. Sempre és millor anar a buscar un programa al lloc del desenvolupador, així evitem moltes sorpreses desagradables, com ara virus. Si descarregueu l’instal·lador de Nmap, també carregueu Zenmap, la interfície gràfica de Nmap, més convenient per a aquells amb un domini de control deficient.- Zenmap està disponible per a Windows, Linux i Mac OS X. Al lloc Nmap, trobareu tots els fitxers de cadascun d’aquests sistemes operatius.

-

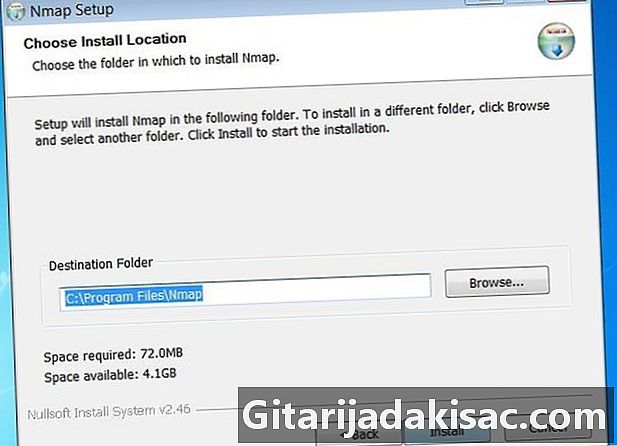

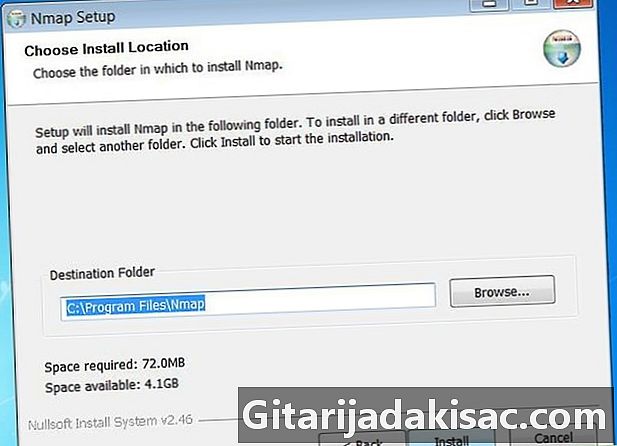

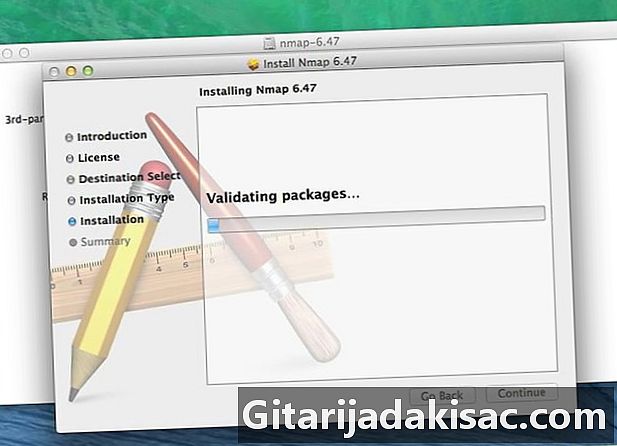

Instal·leu Nmap. Executeu l'instal·lador un cop carregat. Se us demanarà que escolliu els components que voleu instal·lar. Si voleu beneficiar-vos de la rellevància de Nmap, us aconsellem desmarcar-ne cap. Estigueu sense por! Nmap no instal·larà cap adware ni spyware. -

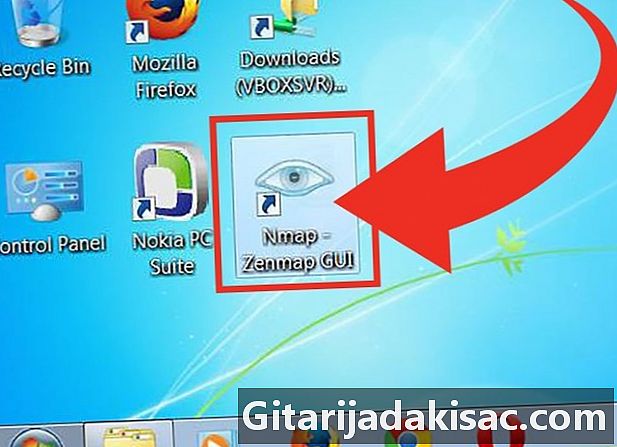

Executa la interfície gràfica "Nmap - Zenmap". Si no heu tocat la configuració predeterminada, haureu de veure una icona a l'escriptori. En cas contrari, busqueu el menú començament. Només obrir el Zenmap és suficient per llançar el programa. -

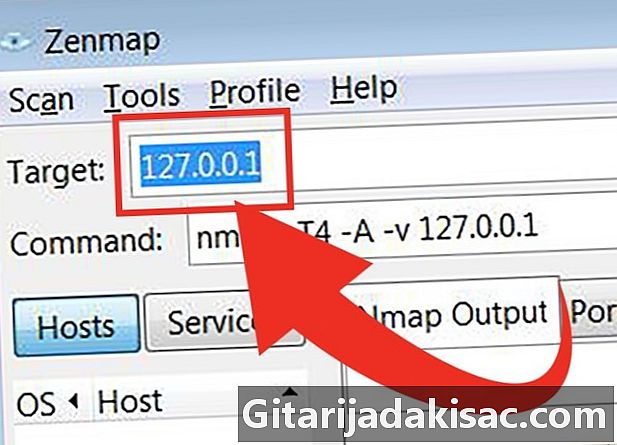

Introduïu l’orientació que serveixi de suport a l’exploració. Zenmap us permet llançar fàcilment una exploració. El primer pas és triar una destinació, és a dir, una adreça d’Internet. Podeu introduir un nom de domini (per exemple, exemple.com), una adreça IP (per exemple, 127.0.0.1), una adreça de xarxa (per exemple, 192.168.1.0/24) o qualsevol combinació d’aquestes adreces .- Depenent de l'objectiu i la intensitat seleccionats, la vostra exploració Nmap pot provocar una reacció del vostre ISP (proveïdor de serveis d'Internet) perquè esteu entrant en aigües perilloses. Abans de qualsevol exploració, comproveu que el que esteu fent no sigui il·legal i que no incompleixi els termes i les condicions del vostre ISP. Això només s'aplica quan la vostra destinació és una adreça que no us pertany.

-

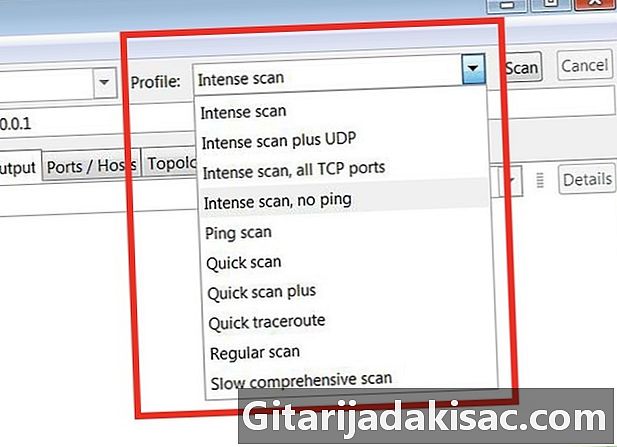

Trieu un perfil atrevit. Per perfil, ens referim a auditories predefinides que compleixen les expectatives del major nombre. Per tant, no ens molestem amb una configuració de paràmetres complexa i llarga al quadre de comandaments. Trieu el perfil que s’adapti a les vostres necessitats:- Exploració intensa ("Auditòria intensiva") - Aquesta és una auditoria completa que revisa el sistema operatiu, la seva versió, la ruta ("traceroute") prestada per un paquet de dades, una exploració de scripts. L’enviament de dades és intens, limitant de forma agressiva, i això, durant un llarg període de temps. Aquest examen es considera molt intrusiu (possible reacció de l’ISP o de l’objectiu).

- Exploració de ping ("auditoria de ping") - aquesta especificació permet determinar si els amfitrions estan en línia i mesurar el flux de dades passat. No escaneja cap dels ports.

- Exploració ràpida - Aquesta és una configuració per analitzar ràpidament, mitjançant enviaments massius de paquets durant un període de temps, els únics ports seleccionats.

- Exploració regular ("Auditoria clàssica") - Aquesta és la configuració bàsica. Simplement tornarà el ping (en mil·lisegons) i informarà dels ports oberts de la destinació.

-

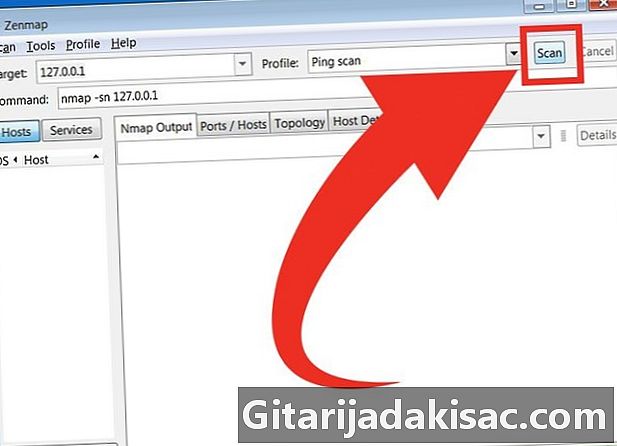

Feu clic a sobre tomografia per començar l’examen. Els resultats apareixeran a la pestanya Sortida Nmap. La durada de l’estudi varia segons el perfil escollit, la distància geogràfica de l’objectiu i l’estructura de la seva xarxa. -

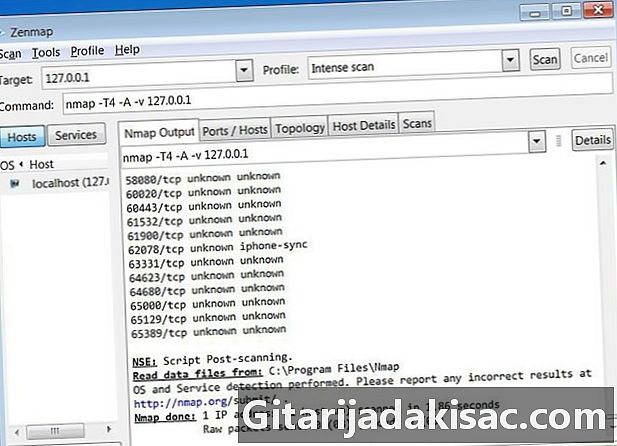

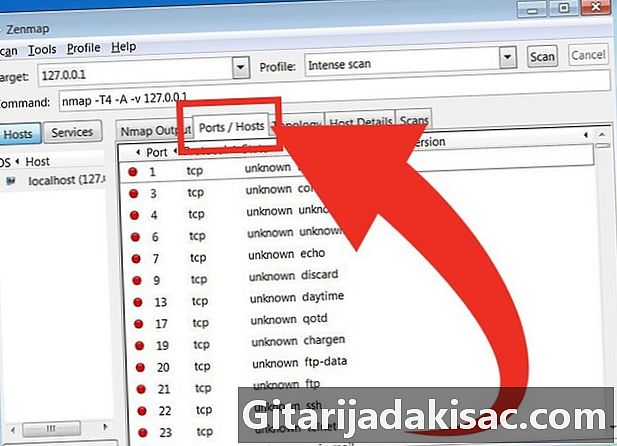

Llegiu els resultats. Un cop finalitzada l’auditoria, veureu Nmap fet (Nmap completat) al final de la pàgina enllaçada amb la pestanya Sortida Nmap. Es mostren els vostres resultats, segons la revisió sol·licitada. Allà, es mostren absolutament tots resultats, sense distinció. Si voleu resultats mitjançant rúbriques, heu d’utilitzar les altres pestanyes, entre les quals:- Ports / Hosts (PortsHôtes) - A sota d’aquesta pestanya, trobareu la informació resultant de l’examen dels ports i els serveis relacionats.

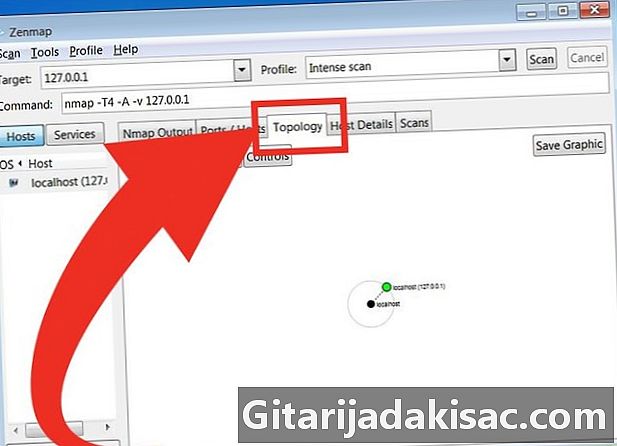

- Topologia (Topologia de xarxa) - Aquesta fitxa mostra el gràfic del "camí" pres durant la prova. Aleshores, podreu veure els nodes trobats al camí per arribar a l'objectiu.

- Detalls de l'amfitrió (Esmorzar / detalls) - Aquesta fitxa permet conèixer tot el que es destina, el nombre de ports, les adreces IP, els noms de domini, el sistema operatiu ...

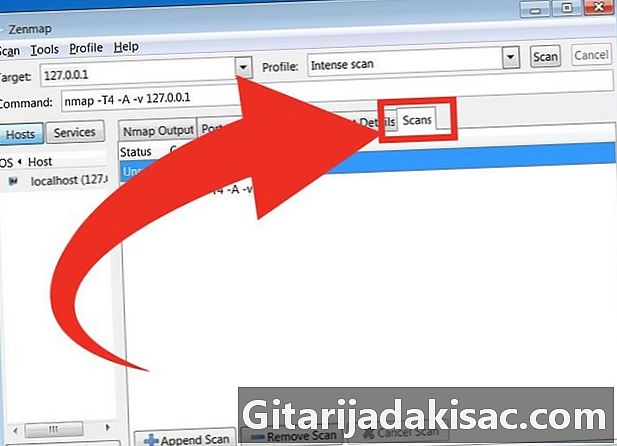

- exploracions - En aquesta pestanya, podreu llegir totes les ordres que heu escrit durant els exàmens anteriors. Així, podeu reiniciar ràpidament una nova prova canviant la configuració en conseqüència.

- Ports / Hosts (PortsHôtes) - A sota d’aquesta pestanya, trobareu la informació resultant de l’examen dels ports i els serveis relacionats.

Mètode 2 Utilitzant l'indicador d'ordres

- Instal·leu Nmap. Abans d’utilitzar Nmap, cal instal·lar-lo per llançar-lo des de la línia d’ordres del vostre sistema operatiu. Nmap ocupa poc espai al disc dur i és gratuït (es pot carregar al lloc del desenvolupador). Aquí teniu les instruccions segons el sistema operatiu que us correspon:

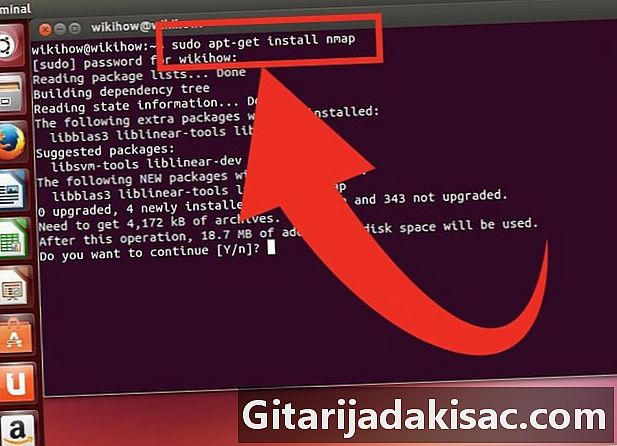

- Linux - Baixeu Nmap des d’un dipòsit d’APT i instal·leu-lo. Nmap està disponible a la majoria dels dipòsits principals de Linux. Per fer-ho, introduïu la comanda corresponent a la vostra distribució:

- per a Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 bits) Orpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 bits) - per a Debian, Ubuntu

sudo apt-get install nmap

- per a Red Hat, Fedora, SUSE

- finestres - Baixeu l’instal·lador de Nmap. És gratuït al lloc web del desenvolupador. Sempre és millor anar a buscar un programa al lloc del desenvolupador, així evitem moltes sorpreses desagradables, com ara virus. L’instal·lador us permet instal·lar ràpidament les eines d’ordres en línia de Nmap sense preocupar-vos de descomprimir la carpeta correcta.

- Si no voleu la interfície gràfica de Zenmap, desmarqueu una casella durant la instal·lació.

- Mac OS X - Baixeu la imatge del disc Nmap. És gratuït al lloc web del desenvolupador. Sempre és millor anar a buscar un programa al lloc del desenvolupador, així evitem moltes sorpreses desagradables, com ara virus. Utilitzeu l’instal·lador integrat per instal·lar Nmap de forma neta i senzilla. Nmap només funciona en OS X 10.6 o posterior.

- Linux - Baixeu Nmap des d’un dipòsit d’APT i instal·leu-lo. Nmap està disponible a la majoria dels dipòsits principals de Linux. Per fer-ho, introduïu la comanda corresponent a la vostra distribució:

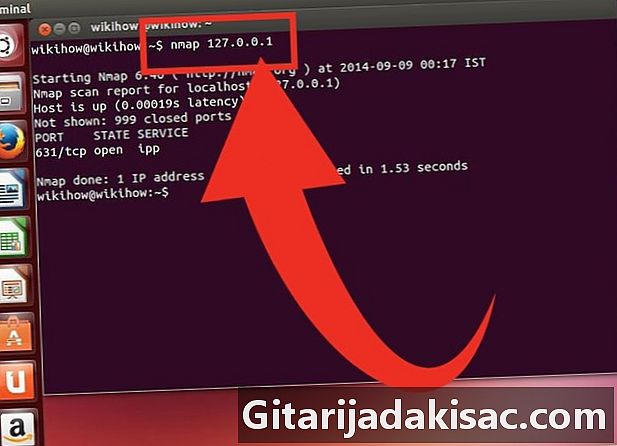

- Obriu l'indicador d'ordres. Les ordres Nmap s’escriuen a l’indicador d’ordres i els resultats apareixen al llarg del pas. Laudit es pot modificar mitjançant variables. Podeu executar una auditoria des de qualsevol directori.

- Linux - Obriu el terminal si utilitzeu una interfície gràfica per a la distribució de Linux. La ubicació del terminal varia segons la seva distribució.

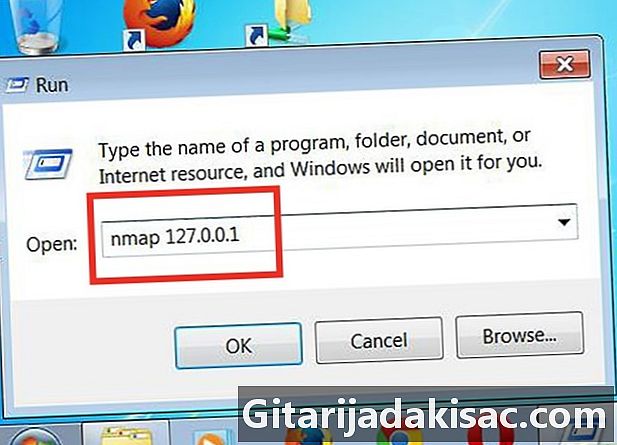

- finestres - L’accés es fa prement simultàniament la tecla finestres i el tacte R, després escriviu cmd al camp realitzar. A Windows 8, heu de prémer simultàniament la tecla finestres i el tacte Xi, a continuació, seleccioneu Sol·licitud d'ordres al menú. Podeu executar una auditoria Nmap des de qualsevol directori.

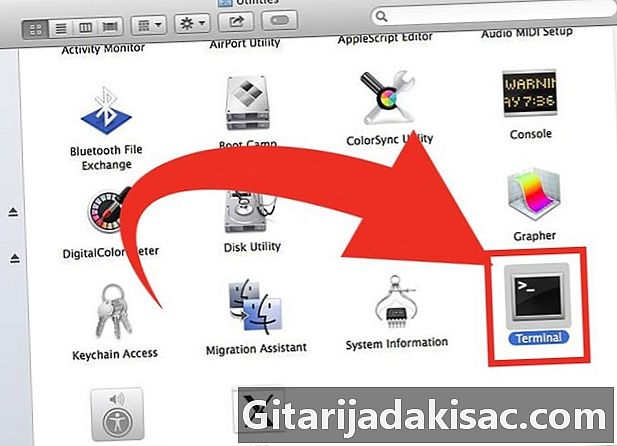

- Mac OS X - Usuari obert terminal situat a la subcarpeta utilitats del fitxer aplicacions.

- Linux - Obriu el terminal si utilitzeu una interfície gràfica per a la distribució de Linux. La ubicació del terminal varia segons la seva distribució.

-

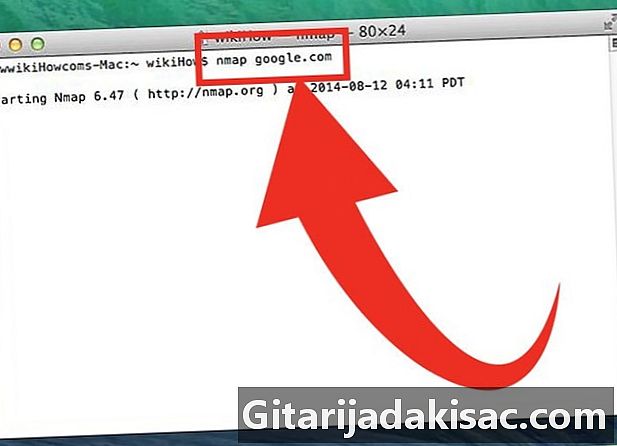

Executeu una auditoria dels ports de la vostra destinació. Per iniciar una auditoria clàssica, escriviunmap. Feu un cop de puny a l'objectiu i provareu els seus ports. Aquest tipus d'auditoria es repeteix molt ràpidament. L’informe es mostrarà a la pantalla. Heu de jugar amb la barra de desplaçament (dreta) per veure-ho tot.- En funció de l’objectiu escollit i de la intensitat del sondeig (quantitat de paquets enviats per mil·lisegona), la vostra auditoria Nmap pot provocar una reacció del vostre ISP (proveïdor d’accés a Internet), al entrar-hi en aigües perilloses. Abans de qualsevol exploració, comproveu que el que esteu fent no sigui il·legal i que no incompleixi els termes i les condicions del vostre ISP. Això només s'aplica quan la vostra destinació és una adreça que no us pertany.

-

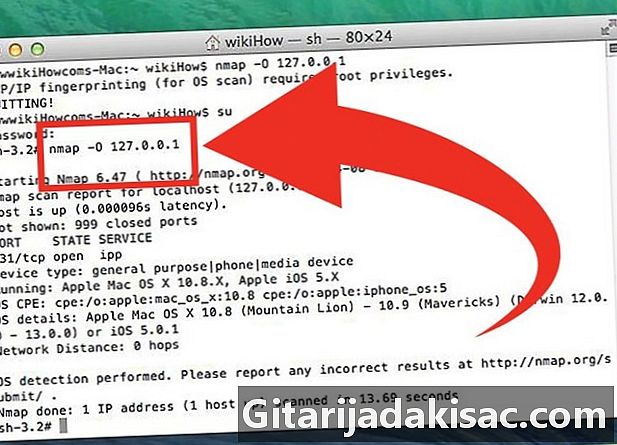

Modifiqueu la vostra auditoria original. Hi ha variables que es poden escriure al missatge de comandes per modificar els paràmetres de l'estudiant. Tindreu més detalls o menys. El canvi de variables altera el nivell d’intrusisme de l’alumne. Podeu escriure diverses variables una darrera l’altra sempre que les separeu per un espai. Es col·loquen abans de l'objectiu, de la següent manera:nmap.- -Ss - Aquesta és la configuració per a un examen SYN (semiaperte). És menys intrusiu (i per tant menys detectable!) Que una auditoria clàssica, però triga més. Avui en dia, molts tallafocs són capaços de detectar exàmens de tipus -Ss.

- -sn - Aquesta és la configuració d’un ping. Els ports Laudit estan desactivats i sabreu si el vostre amfitrió està en línia o no.

- -O - Aquesta és la configuració per determinar el sistema operatiu. Així, coneixereu el sistema operatiu del vostre destinatari.

- -A - Aquesta variable desencadena algunes de les auditories més habituals: detecció del sistema operatiu, detecció de versions de sistemes operatius, exploració de scripts i ruta de préstec.

- -F - Amb aquesta variable, esteu en mode «ràpid», es redueix el nombre de ports sol·licitats.

- -v - Aquesta variable permet tenir més informació i, per tant, poder fer una anàlisi més detallada.

-

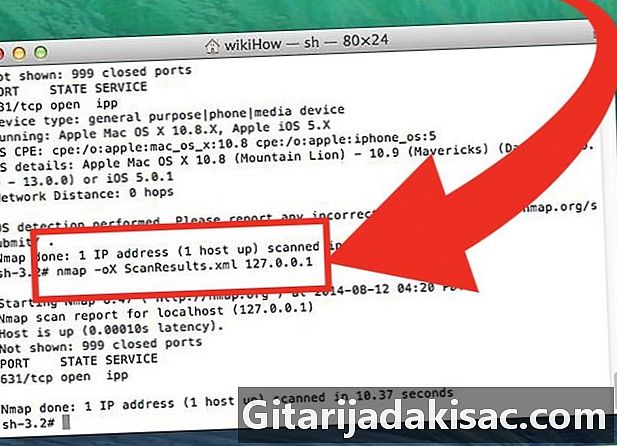

Editeu el vostre informe com a fitxer XML. Els resultats es poden editar com un fitxer XML que pot llegir qualsevol navegador d’Internet. Per a això, és necessari utilitzar-lo durant la configuració del paràmetre de la variable -oXi si voleu posar-vos el nom immediatament, utilitzeu l'ordre següent:Nmap -oX Results Scan.xml.- Aquest fitxer XML es pot desar on vulgueu i on vulgueu.